지난달 27일 유포 이후 일주일만에 재 유포다.

지난달 27일 여의도순복음교회 홈페이지가 악성코드 유포에 활용됐다는 본지 보도 이후 홈페이지에 사과문을 게재하는 등 진화에 나서는 모습을 보였지만 악성코드 유포가 여전한 것으로 밝혀졌다.

빛스캔은 5일 여의도순복음 교회 웹사이트가 이달 1일부터 2일까지 총 4차례간 악성링크 유포에 활용되었던 정황을 포착했다고 밝혔다.

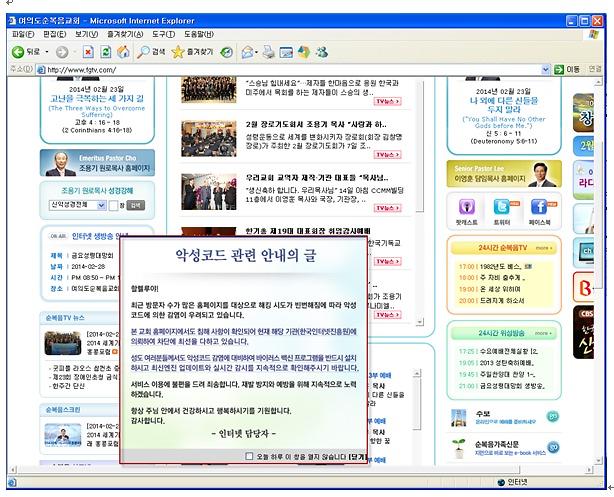

교회 측에서는 홈페이지에 사과문을 게재하며 악성코드 유포가 있었다는 점을 시인하고, 대응에 최선을 다하겠다고 밝힌바 있다.

하지만, 대응조치에도 불과하고 악성코드 유포가 또 다시 유포됐다. 특히, 웹사이트를 방문해 어떤 페이지로 이동하더라도 항상 실행되는 자바스크립트인 공용파일에 모두 4번 악성링크가 삽입된 것으로 나타났다.

2월 27일 악성코드 관련 공지 – 여의도 순복음교회

빛스캔에 의하면 3월 1일 20시경은 'fgtv.com/fgtv/xxxxxx_js/x_x.js'가 악성코드 유포 통로로 활용됐으며 악성코드 유포지는 'jaeseopark.com/pop/index.html'가 이용됐다.

이후 같은날 22시경 2일 15시경, 2일 17시경 등 총 4차례 악성코드 유포가 있었다.

오승택 빛스캔 과장은 "지난 번과 마찬가지로 공격에는 공다(Gongdad)팩이 사용됐다"며 "이를 활용하는 취약점은 모두 9개(자바 7종, IE 1종, 플래시 1종)이다. 추가로 다운로드되는 악성 바이너리는 금융 정보 유출을 노린 파밍 공격과 백도어 기능을 가진 트로이목마 유형"이라고 분석했다.

특히, 트로이목마는 C&C 서버와 지속적인 연결 및 명령을 주고받는 형태이므로, 추가적인 공격이 발생할 수 있는 여지가 있으며, 악성 파일 자체도 백신을 우회할 수 있도록 제작 및 유통되므로 개인 사용자의 피해가 우려된다고 이 회사측은 밝혔다.

오 과장은 '악성코드 유포에 활용되는 웹사이트 변조 사고의 대응을 위해서는 문제를 해결하기 위해서는 웹서버의 보안, 즉 웹 취약점을 해결해야 한다는 점은 널리 알려져 있다"며 "하지만, 웹서버에 숨겨둔 백도어 등도 있기 때문에, 악성코드 유포에 활용된 웹서버에 대해서는 소스 뿐만 아니라 서버의 보안까지도 충분히 검토, 문제를 해결할 필요가 있다"고 강조했다.

3월 1일부터 3월 2일간악성코드 유포 – 여의도 순복음교회

이외에도 웹서버에 대한 대부분의 공격은 자동화된 공격툴을 통해 SQL 인젝션이나 파일 삽입공격(File Inclusion) 등 웹취약점을 이용해 공격을 시도하고, 공격이 성공하게 되면, 추가적으로 서버(DB)를 빼내거나 악성코드 유포에 활용하게 된다. 따라서, 웹사이트의 컨텐츠가 바뀌는 경우 웹 소스를 필수적으로 점검해야 하며, 적어도 3개월에서 6개월에 한번씩은 점검을 해야 한다.

오 과장은 "여의도순복음교회 뿐만 아니라 다른 사례에서도 악성코드 유포 사고가 지속적으로 반복되는 이유는 바로 단순히 삽입된 악성링크를 제거만 하고, 추가적인 대응을 하지 않는 경우가 대부분으로, 앞서 언급한 대응 방안을 이용한다면 충분히 예방이 가능할 수 있다"고 강조했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)