[하우리]

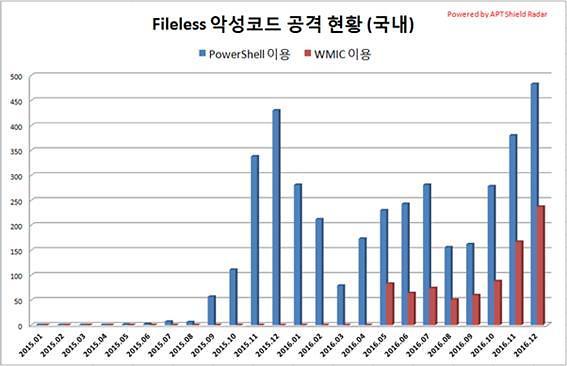

아주경제 이정하 기자 = 작년 한해 동안 국내에서 발생한 '파일이 없는(Fileless)' 악성코드 공격이 역대 최대치를 기록한 것으로 나타나는 등 인터넷 이용자들의 각별한 주의가 요구된다.

16일 하우리에 따르면 파일이 없는 악성코드 공격은 시스템 상에 악성코드가 파일로 존재하지 않고 메모리 또는 레지스트리 상에서만 존재해 동작하는 것이다.

작년(2016년) 한해 국내의 파일이 없는 악성코드 공격은 총 3782건으로 재작년(2015년) 대비 약 400% 증가하며 역대 최대치를 기록했다.

파일이 없는 악성코드 공격은 주로 웹 브라우저의 취약점을 이용해 발생하며, 윈도우에 기본적으로 탑재된 파워쉘(Powershell)과 윈도우 관리 도구 명령줄 유틸리티(WMIC)를 통해 이뤄진다.

악성코드는 파일이 없는 상태로 메모리에만 존재하기 때문에 기존의 파일 기반 탐지만으로는 탐지가 어렵다.

보안 제품에서는 메모리 기반의 악성코드 진단을 강화하거나 최초 취약점을 통해 실행되는 파워쉘 등을 사전에 차단해 실행되지 않도록 하는 등의 기술이 필요하다.

하우리에서는 바이로봇에 탑재된 취약점 차단 기술을 통해 취약점으로 실행되는 파워쉘 등을 사전에 차단하고 있다.

최상명 하우리 CERT실장은 "국내에서 주로 파일이 없는 악성코드 공격으로 감염되는 것은 랜섬웨어"라며 "파일이 없는 악성코드 공격에 대해서도 대응이 가능한 솔루션을 확인하여 대응하는 것이 필요하다"고 말했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)