뉴스 등 정보를 얻기 위해 언론사 사이트를 방문하는 사용자들을 노린 언론사 홈페이지 공격이 갈수록 늘어나는 추세라 이에 대한 대비가 시급하다.

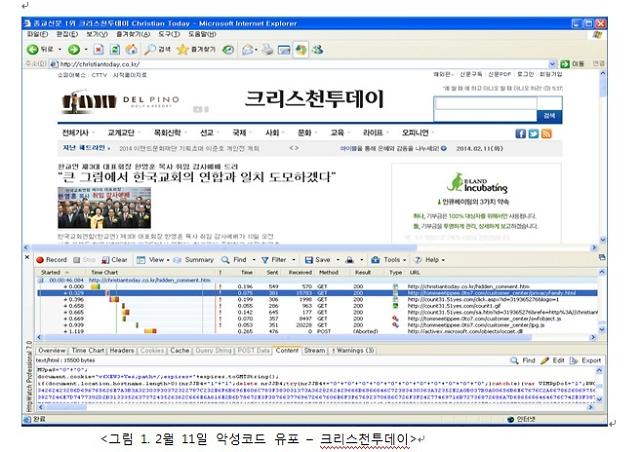

빛스캔은 지난 11일 크리스천데이언론사 웹사이트를 방문하는 사용자에게 악성코드가 자동으로 감염되게 하는 드라이브-바이-다운로드(DBD, Drive-by-download) 공격이 발생된 것으로 확인됐다고 12일 밝혔다.

크리스천투데이는 2000년 7월경에 창간된 종교 매체로 온/오프라인 신문을 운영하고 있다. 온라인에서는 실시간 업데이트 체제를 갖췄다. 랭키닷컴에 따르면 종교신문 카테고리에서 1위를 차지하고 있으며 주간 약 61만 페이지뷰 기록을 가지고 있다.

크리스천투데이를 감염시킨 악성코드는 공다팩 익스플로잇 툴킷(Gongdad Exploit Toolkit)이 사용된 것으로 분석된다. 이 공격킷은 자바 7종, IE 1종, 어도비 플래시 1종의 취약점을 활용하고 있어, 완벽한 보안 패치가 되지 않는 방문자는 바로 악성코드에 감염될 수 밖에 없다

최종 다운로드되는 악성 파일을 추가 분석한 결과 금융 관련 개인정보 유출에 활용되는 파밍과 백도어(원격 제어) 기능을 가진 것으로 확인됐다.

만약 PC 사용자가 악성코드에 감염되었다면, 그 컴퓨터는 좀비 PC일 뿐만 아니라 이미 공격자가 모든 권한을 가지고 좌지우지할 수 있는 심각한 상황이라고 봐도 무방할 정도다.

개인 사용자들에게는 파밍으로 금전적인 피해를 입히게 되고, 기업이나 기관내의 감염자들은 정보유출과 추가 침입의 통로로 이용이 될 수밖에 없다. 자바와 플래시의 경우 업데이트 관리가 용이하지 않은 상황임을 감안 한다면 웹 서핑이 가능한 모든 PC 자원에서 감염 가능성을 상시적으로 가지고 있다.

빛스캔측은 "올해도 공격자는 작년과 같이 웹을 통한 대량 감염 형태의 공격형태가 계속 발생될 것"이라며 "최근 발생한 2천여만명의 금융 관련 정보 유출과 함께 활용된다면 선량한 많은 PC 이용자들의 피해가 기하급수적으로 증가할 수 있다"고 내다봤다.

또 이 회사측은 "웹 서버에는 대부분 DB와 연동이 되어 있어 공격자는 대부분 DB 탈취를 목적으로 한다. 하지만, 최근에는 DB보다 악성코드를 유포하기 위한 매개체로 활용하는 경우가 늘고 있다"며 "따라서, 운영 중인 웹서비스에서 악성코드 유포에 활용되는 URL을 탐지하는 방안도 고려해야 한다. 특히, 최근에는 파밍과 같이 금융 관련 범죄를 노리는 악성코드를 유포하는데 활용되는 사례가 많아 더욱 주의해야한다"고 당부했다.

크리스천투데이 사이트가 해킹돼 악성코드를 유포한 정황이 포착됐다

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)