SK텔레콤(SKT) 서버 해킹 사건이 최소 3년 전에 시작됐다는 사실이 밝혀지며 조사단과 관련 정부 부처 내에서 국내 주요 기업과 기관의 서버에 대한 전수조사가 필요하다는 의견이 제기되고 있다. 국가 단위 해킹 공격에 민간 기업이 단독으로 대응하기 어렵다는 인식이 그 배경이다.

21일 과학기술정보통신부와 한국인터넷진흥원(KISA) 내부 관계자에 따르면 SKT 해킹에 사용된 공격 수단은 APT(Advanced Persistent Threat·지능형 지속 위협)로 정부나 기간통신사 등 특정 목표를 대상으로 장기간에 걸쳐 은밀히 데이터를 탈취하거나 전략적 정보를 노린 것으로 나타났다.

SKT 해킹은 내부 폐쇄망을 뚫는 고도화된 기술, 3년간 잠복, 금전적 요구 없이 정보를 탈취한 점 등 APT 공격의 전형적 특징을 보인다. 민관 합동 조사단과 미국 보안 기업 트렌드마이크로는 이번 사건의 배후로 중국 정부의 지원을 받는 해커 집단을 지목하고 있다.

박춘식 아주대 사이버보안학과 교수는 "SKT 해킹은 빙산의 일각에 불과하다"며 "이 정도 공격이라면 주요 정보를 보유한 기업과 기관은 이미 해킹에 노출되었을 가능성이 크므로 국가 단위 전수조사가 필요하다"고 지적했다.

국내 보안 체계의 구조적 한계도 문제로 지적되고 있다. 한국은 과기정통부가 감독하는 ISMS-P(정보보호 및 개인정보보호 관리체계 인증)와 클라우드 보안인증제 등을 운영 중이다. 일정 기준만 충족하면 고위험 정보사업도 문제 없이 운영할 수 있는 구조다. APT와 같은 국가 수준의 사이버 공격이 발생한다 해도 기업이 단독 대응할 수밖에 없다.

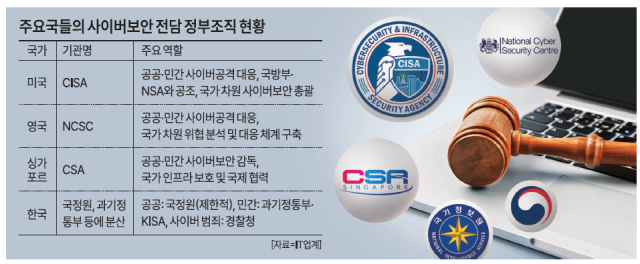

보안 선진국인 미국은 사이버보안 및 인프라 보안청(CISA)을 중심으로 민간 기업의 보안 강화를 지원한다. CISA는 위협 정보 공유, 보안 권고 제공, 민관 협력을 주도하며 NSA(국가안보국)와 국방부도 외부 공격 발생 시 기업과 협력하는 체계를 구축했다.

박 교수는 "해커 집단은 동일한 기술을 반복적으로 사용하지 않는다"며 "그러나 우리 정부의 가이드라인은 최소한에 그치고 전문 인력과 보안 솔루션도 최신 해킹 기술에 뒤처져 국가 전체가 악성코드 위험에 노출된 상황"이라고 우려했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)